| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- helm

- CDN

- NCP

- 쿠버네티스

- 알리바바클라우드

- hashicorp

- Cluster

- IAC

- cloud monitor

- alibaba cloud

- 시험

- 테라폼

- cicd

- alibabacloud

- kubeadm

- RollingUpdate

- Naver Cloud

- CKAD

- slack app

- terraform

- cloudmonitor

- argocd

- alibaba Cloud CDN

- 네이버클라우드

- AWS

- 자동화

- recreate

- Kubernetes

- alibaba

- k8s

- Today

- Total

Room9

EKS Fargate Configuration 본문

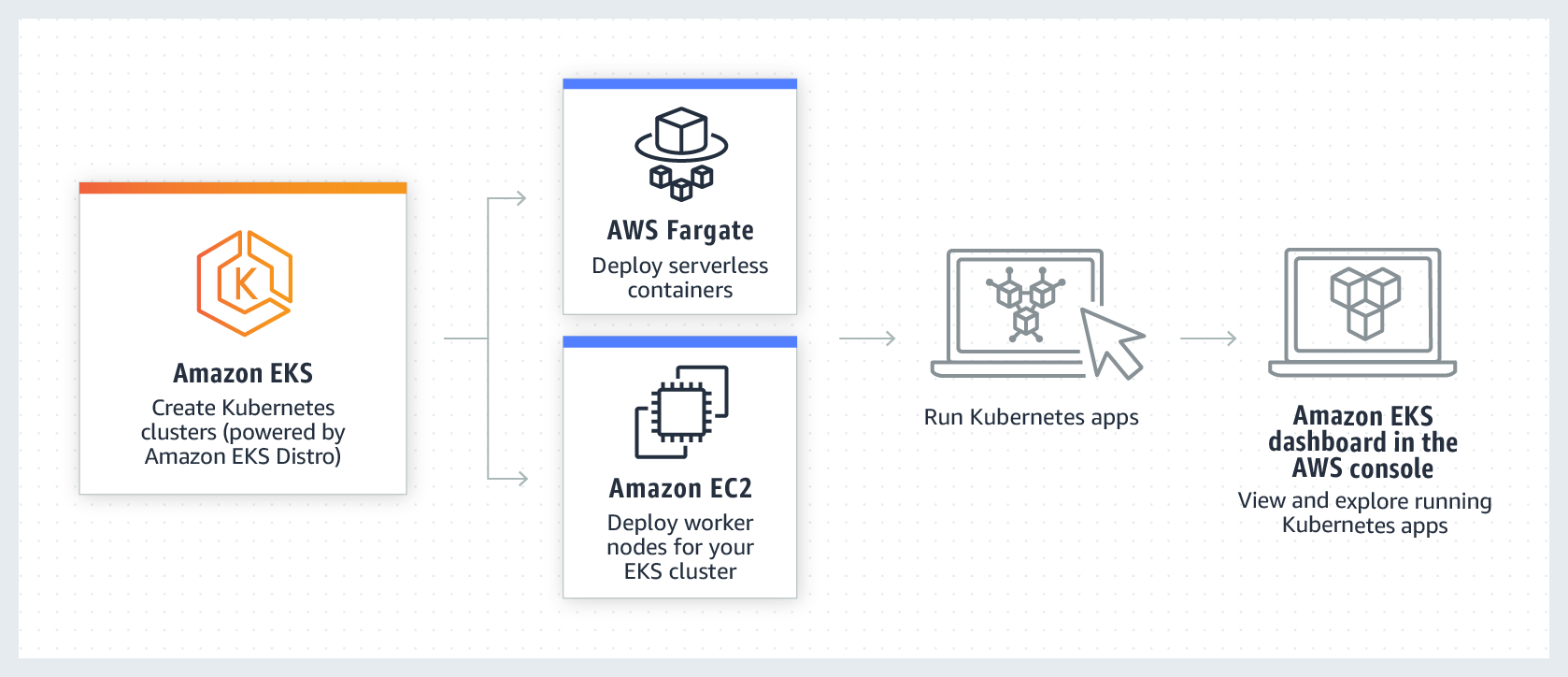

Overview

Amazon Elastic Kubernetes Service는 클라우드 또는 온프레미스에서 Kubernetes 애플리케이션을 실행하고 크기를 조정하는 관리형 컨테이너 서비스입니다.

EKS에는 EC2형 또는 Fargate로 설치가 가능합니다.

EC2형은 직접 노드를 구성하는 방식으로 설명이 되며, Fargate는 노드들 까지 완전 관리형으로 AWS에서 관리해주는 형태로 서비스됩니다.

Amazon EKS는 컨테이너 예약, 애플리케이션의 가용성 관리, 클러스터 데이터 저장 및 다른 주요 태스크를 담당하는 Kubernetes 제어 플레인의 가용성과 확장성을 관리합니다.

EKS를 사용하면 컨테이너를 위한 서버리스 컴퓨팅을 제공하는 Amazon EC2와 AWS Fargate 모두에서 Kubernetes 애플리케이션을 실행할 수 있습니다. Fargate는 컨테이너의 컴퓨팅 용량을 자동으로 프로비저닝하고 조정 가능하며, Fargate를 사용할 때는 애플리케이션을 실행하기 위해 요청한 리소스에 대한 요금만 지불. Fargate에서 실행되는 각 Pod는 설계상 격리되므로 애플리케이션 보안이 강화가 목적입니다.

Detail

아래 작업들은 설치를 진행할 PC에서 진행합니다.

예시는 windows 10 PC에서 진행하였습니다.

eksctl install

sudo curl --silent --location -o /usr/local/bin/kubectl "https://amazon-eks.s3-us-west-2.amazonaws.com/1.11.5/2018-12-06/bin/linux/amd64/kubectl"

sudo chmod +x /usr/local/bin/kubectl

eksctl version

0.70.0kubectl install

curl -LO "https://dl.k8s.io/release/v1.22.0/bin/windows/amd64/kubectl.exe"

kubectl version --clientEKS fargate install

eksctl create cluster -h \

--name my-cluster \

--region ap-southeast-2 \ # 시드니 리전에 설치

--fargate # fargate로 설치해당 명령어로 생성된 인프라는 Cloudformation 콘솔에서 확인 가능하다.

>> eksctl create cluster --name my-cluster --region ap-southeast-2 --fargate

2021-11-08 09:37:24 [ℹ] eksctl version 0.70.0

2021-11-08 09:37:24 [ℹ] using region ap-southeast-2

2021-11-08 09:37:25 [ℹ] setting availability zones to [ap-southeast-2c ap-southeast-2a ap-southeast-2b]

2021-11-08 09:37:25 [ℹ] subnets for ap-southeast-2c - public:192.168.0.0/19 private:192.168.96.0/19

2021-11-08 09:37:25 [ℹ] subnets for ap-southeast-2a - public:192.168.32.0/19 private:192.168.128.0/19

2021-11-08 09:37:25 [ℹ] subnets for ap-southeast-2b - public:192.168.64.0/19 private:192.168.160.0/19

2021-11-08 09:37:25 [ℹ] using Kubernetes version 1.20

2021-11-08 09:37:25 [ℹ] creating EKS cluster "my-cluster" in "ap-southeast-2" region with Fargate profile

2021-11-08 09:37:25 [ℹ] if you encounter any issues, check CloudFormation console or try 'eksctl utils describe-stacks --region=ap-southeast-2 --cluster=my-cluster'

2021-11-08 09:37:25 [ℹ] CloudWatch logging will not be enabled for cluster "my-cluster" in "ap-southeast-2"

2021-11-08 09:37:25 [ℹ] you can enable it with 'eksctl utils update-cluster-logging --enable-types={SPECIFY-YOUR-LOG-TYPES-HERE (e.g. all)} --region=ap-southeast-2 --cluster=my-cluster'

2021-11-08 09:37:25 [ℹ] Kubernetes API endpoint access will use default of {publicAccess=true, privateAccess=false} for cluster "my-cluster" in "ap-southeast-2"

2021-11-08 09:37:25 [ℹ]

2 sequential tasks: { create cluster control plane "my-cluster",

2 sequential sub-tasks: {

wait for control plane to become ready,

create fargate profiles,

}

}

2021-11-08 09:37:25 [ℹ] building cluster stack "eksctl-my-cluster-cluster"

2021-11-08 09:37:26 [ℹ] deploying stack "eksctl-my-cluster-cluster"

2021-11-08 09:37:56 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:38:27 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:39:27 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:40:28 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:41:29 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:42:29 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:43:30 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:44:31 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:45:31 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:46:32 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:47:32 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:48:33 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:49:34 [ℹ] waiting for CloudFormation stack "eksctl-my-cluster-cluster"

2021-11-08 09:51:38 [ℹ] creating Fargate profile "fp-default" on EKS cluster "my-cluster"

2021-11-08 09:55:58 [ℹ] created Fargate profile "fp-default" on EKS cluster "my-cluster"

2021-11-08 09:58:30 [ℹ] "coredns" is now schedulable onto Fargate

2021-11-08 10:00:39 [ℹ] "coredns" is now scheduled onto Fargate

2021-11-08 10:00:39 [ℹ] "coredns" pods are now scheduled onto Fargate

2021-11-08 10:00:39 [ℹ] waiting for the control plane availability...

2021-11-08 10:00:39 [✔] saved kubeconfig as "C:\\Users\\-\\.kube\\config"

2021-11-08 10:00:39 [ℹ] no tasks

2021-11-08 10:00:39 [✔] all EKS cluster resources for "my-cluster" have been created

2021-11-08 10:00:43 [ℹ] kubectl command should work with "C:\\Users\\-\\.kube\\config", try 'kubectl get nodes'

2021-11-08 10:00:43 [✔] EKS cluster "my-cluster" in "ap-southeast-2" region is readyEKS Fargate 설치 완료

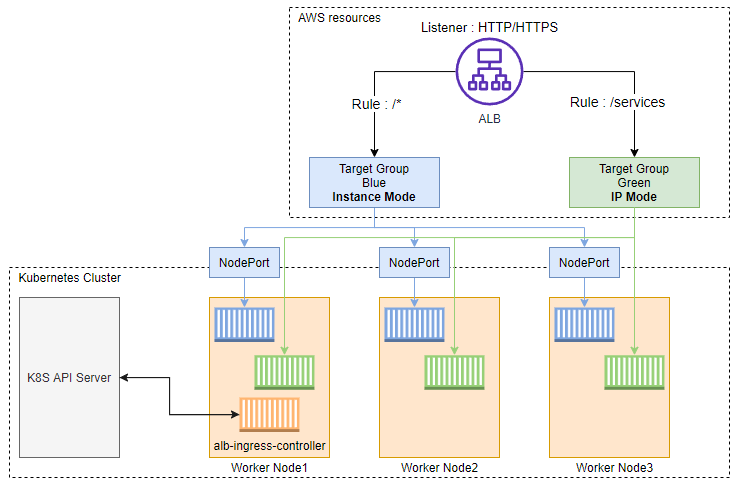

AWS LoadBalancer Controller

클러스터에 인그레스 자원이 생성될 때에 ALB(Application Load Balancer) 및 필요한 자원이 생성되도록 트리거하는 컨트롤러이다. 인그레스 자원들은 ALB를 구성하여 HTTP 또는 HTTPS 트래픽을 클러스터 내 파드로 라우팅 하게 됩니다.

일종의 Nginx ingress Controller와 비슷한 역할을 수행한다고 이해하면 될 것 같습니다.

- Ingress의 경우, ALB로 프로비저닝

- Service의 경우, NLB로 프로비저닝

해당 문서에서의 클러스터는 Fargate 환경으로 구성되어 있어 NLB로 LB를 생성하였을 때, LoadBalancer Controller가 없어서 그런지 실제 POD까지 도달하지 못하여 원활한 서비스를 제공하지 못하였다.

AWS LoadBalancer Controller install

정책 구성

AWS Identity and Access Management(IAM) OIDC 공급자를 생성하고 OIDC 공급자를 클러스터에 연결

eksctl utils associate-iam-oidc-provider --cluster my-cluster --approve --region ap-southeast-2

2021-11-08 10:15:25 [ℹ] eksctl version 0.70.0

2021-11-08 10:15:26 [ℹ] using region ap-southeast-2

2021-11-08 10:15:26 [ℹ] will create IAM Open ID Connect provider for cluster "my-cluster" in "ap-southeast-2"

2021-11-08 10:15:27 [✔] created IAM Open ID Connect provider for cluster "my-cluster" in "ap-southeast-2"

AWS Load Balancer Controller에 대한 IAM 정책 다운로드

curl -o iam_policy.json https://raw.githubusercontent.com/kubernetes-sigs/aws-load-balancer-controller/v2.2.0/docs/install/iam_policy.json

다운로드한 정책을 사용하여 IAM 정책을 생성

aws iam create-policy --policy-name AWSLoadBalancerControllerIAMPolicy --policy-document file://iam_policy.json

eksctl create iamserviceaccount \

--cluster=your-cluster \

--namespace=kube-system \

--name=aws-load-balancer-controller \

--attach-policy-arn=arn:aws:iam::YOUR_AWS_ACCOUNT_ID:policy/AWSLoadBalancerControllerIAMPolicy \

--override-existing-serviceaccounts \

--approve

Helm으로 LoadBalancer Controller 설치

kubectl apply -k "github.com/aws/eks-charts/stable/aws-load-balancer-controller//crds?ref=master"

eks-charts repo 추가

helm repo add eks https://aws.github.io/eks-charts

헬름 차트에서 클러스터명 정보만 변경하여 업데이트해준다

helm upgrade -i aws-load-balancer-controller eks/aws-load-balancer-controller \

--set clusterName=your-cluster-name \

--set serviceAccount.create=false \

--set serviceAccount.name=aws-load-balancer-controller \

-n kube-systemFargate용 EKS에서 배포하려면 위의 명령어에서 다음 플래그를 추가하여 실행한다.

--set region=your-region-code

--set vpcId=your-vpc-xxxxxxxx

설치 확인

kubectl get deployment -n kube-system aws-load-balancer-controller

여기까지가 AWS LoadBalancer Controller 설치가 완료.

인그레스 리소스를 생성할 때 annotation 추가하여 alb를 생성한다.

annotations:

kubernetes.io/ingress.class: alb

alb.ingress.kubernetes.io/scheme: internal #내부 사용시

alb.ingress.kubernetes.io/scheme: internet-facing #인터넷연결 시References

https://aws.amazon.com/ko/eks/

https://docs.aws.amazon.com/ko_kr/eks/latest/userguide/eksctl.html

https://kubernetes.io/ko/docs/tasks/tools/install-kubectl-windows/

https://docs.aws.amazon.com/ko_kr/eks/latest/userguide/getting-started-eksctl.html

https://docs.aws.amazon.com/ko_kr/eks/latest/userguide/aws-load-balancer-controller.html